Уязвимость основных структурно-функциональных элементов распределенных автоматизированных систем обработки информации

Как показывает анализ, большинство современных автоматизированных систем обработки информации (АСОИ) в общем случае представляет собой территориально распределенные системы интенсивно взаимодействующих (синхронизирующихся) между собой по данным (ресурсам) и управлению (событиям) локальных вычислительных сетей (ЛВС) и отдельных ЭВМ.

В общем случае автоматизированные системы обработки информации состоят из следующих основных структурно-функциональных элементов:

· рабочих станций – отдельных ЭВМ или удаленных терминалов сети, на которых реализуются автоматизированные рабочие места пользователей (абонентов, операторов);

· серверов или Host-машин (служб файлов, печати, баз данных и т.п.), не выделенных (или выделенных, то есть не совмещенных с рабочими станциями) высокопроизводительных ЭВМ, предназначенных для реализации функций хранения, печати данных, обслуживания рабочих станций сети и т.п. действий;

· межсетевых мостов – элементов, обеспечивающих соединение нескольких сетей передачи данных, либо нескольких сегментов одной и той же сети, имеющих различные протоколы взаимодействия (шлюзов, центров коммутации пакетов, коммуникационных ЭВМ);

· каналов связи (локальных, телефонных, с узлами коммутации и т.д.).

Рабочие станции являются наиболее доступными компонентами сетей и именно с них могут быть предприняты наиболее многочисленные попытки совершения несанкционированных действий. С рабочих станций осуществляются управление процессами обработки информации, запуск программ, ввод и корректировка данных, на дисках рабочих станций могут размещаться важные данные и программы обработки. На видеомониторы и печатающие устройства рабочих станций выводится информация при работе пользователей (операторов), выполняющих различные функции и имеющих разные полномочия по доступу к данным и другим ресурсам системы. Именно поэтому рабочие станции должны быть надежно защищены от доступа посторонних лиц и содержать средства разграничения доступа к ресурсам со стороны законных пользователей, имеющих разные полномочия. Кроме того, средства защиты должны предотвращать нарушения нормальной настройки рабочих станций и режимов их функционирования, вызванные неумышленным вмешательством неопытных (невнимательных) пользователей.

В особой защите нуждаются такие привлекательные для злоумышленников элементы сетей, как серверы (Host-машины) и мосты. Первые – как концентраторы больших объемов информации, вторые – как элементы, в которых осуществляется преобразование (возможно через открытую, нешифрованную форму представления) данных при согласовании протоколов обмена в различных участках сети.

Благоприятным для повышения безопасности серверов и мостов обстоятельством является, как правило, наличие возможностей по их надежной защите физическими средствами и организационными мерами в силу их выделенности, позволяющей сократить до минимума число лиц из персонала сети, имеющих непосредственный доступ к ним. Иными словами, непосредственные случайные воздействия персонала и преднамеренные воздействия злоумышленников на выделенные серверы и мосты можно считать маловероятными.

В то же время надо ожидать массированной атаки на серверы и мосты с использованием средств удаленного доступа. Здесь злоумышленники прежде всего могут искать возможности повлиять на работу различных подсистем серверов и мостов, используя недостатки протоколов обмена и средств разграничения удаленного доступа к ресурсам и системным таблицам. Использоваться могут все возможности и средства, от стандартных (без модификации компонентов) до подключения специальных аппаратных средств (каналы, как правило, слабо защищены от подключения) и применения высококлассных программ для преодоления системы защиты.

Конечно, всё сказанное не означает, что не будет попыток внедрения аппаратных и программных закладок в сами мосты и серверы, открывающих дополнительные широкие возможности по несанкционированному удаленному доступу. Закладки могут быть внедрены как с удаленных станций (посредством вирусов или иным способом), так и непосредственно в аппаратуру и программы серверов при их ремонте, обслуживании, модернизации, переходе на новые версии программного обеспечения, смене оборудования.

Каналы и средства связи также нуждаются в защите. В силу большой пространственной протяженности линий связи (через неконтролируемую или слабо контролируемую территорию) практически всегда существует. Рассмотрим возможные угрозы подробно.

Классификация угроз безопасности информации

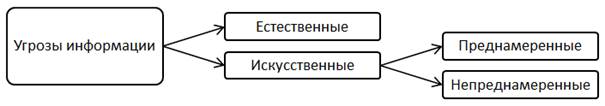

Все множество потенциальных угроз информации по природе их возникновения разделяется на два класса: естественные (объективные) и искусственные (субъективные) (рис. 9.1).

Рис. 9.1. Угрозы информации

Естественные угрозы – это угрозы, вызванные воздействиями на АСОИ и ее элементы объективных физических процессов или стихийных природных явлений, не зависящих от человека.

Искусственные угрозы – это угрозы АСОИ, вызванные деятельностью человека. Среди них в зависимости от мотивации действий, можно выделить непреднамеренные и преднамеренные угрозы.

Непреднамеренные угрозы (неумышленные, случайные) – угрозы, вызванные ошибками при:

· проектировании АСОИ и ее элементов;

· разработке программного обеспечения;

· действиях персонала;

Преднамеренные угрозы (умышленные)– угрозы, связанные с корыстными устремлениями людей (злоумышленников).

Источники угроз по отношению к АСОИ могут быть внешними или внутренними (компоненты самой АСОИ – ее аппаратура, программы, персонал).

Основные непреднамеренные искусственные угрозы

К основным непреднамеренным искусственным угрозам АСОИ (действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности без злого умысла) относятся:

· неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.);

· неправомерное отключение оборудования или изменение режимов работы устройств и программ;

· неумышленная порча носителей информации;

· запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.);

· нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения сотрудником своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

· заражение компьютера вирусами;

· неосторожные действия, приводящие к разглашению конфиденциальной информации или делающие ее общедоступной;

· разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.);

· проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и безопасности информации;

· игнорирование организационных ограничений (установленных правил) при работе в системе;

· вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.);

· некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности;

· пересылка данных по ошибочному адресу абонента (устройства);

· ввод ошибочных данных;

· неумышленное повреждение каналов связи.

Основные преднамеренные искусственные угрозы

Основными возможными путями умышленной дезорганизации работы АСОИ, проникновения в систему и несанкционированного доступа к информации являются:

· физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.);

· отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.);

· действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных помех и т.п.);

· внедрение агентов в число персонала системы (в том числе в административную группу, отвечающую за безопасность);

· вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих необходимые полномочия;

· применение подслушивающих устройств, дистанционная фото- и видеосъемка и т.п.;

· перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.);

· перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

· хищение носителей информации (различных съемных носителей, микросхем памяти, запоминающих устройств и компьютеров в целом);

· несанкционированное копирование носителей информации;

· хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

· чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств;

· незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»);

· несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

· вскрытие шифров криптозащиты информации;

· внедрение аппаратных спецвложений, программных «закладок» и «вирусов» («троянского коня» и «жучков»), то есть таких участков программ, которые не нужны для осуществления заявленных функций, но позволяют преодолевать систему защиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы;

· незаконное подключение к линиям связи с целью работы «между строк», с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений;

· незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений.

Чаще всего для достижения поставленной цели злоумышленник использует не один, а совокупность перечисленных путей.